Sichere Webentwicklung: Schutz vor digitalen Bedrohungen

In einer Ära kontinuierlicher technologischer Entwicklung und Innovationen gewinnt die Webentwicklung zunehmend an Bedeutung. Mit dem stetigen Wachstum des Internets und seiner Rolle in unserem täglichen Leben wird auch die Sicherheit von Webanwendungen zu einem zentralen Anliegen. Dieser Artikel widmet sich der unverzichtbaren Notwendigkeit einer sicheren Webentwicklung, den gängigen Angriffsszenarien sowie Möglichkeiten, wie Unternehmen effektiven Schutz vor diesen Bedrohungen gewährleisten können.

Ökonomische Relevanz und Prägnante Angriffsbeispiele

Die Bedeutung der IT-Sicherheit im Kontext der Webentwicklung ist von herausragender Bedeutung. Während das Internet bedeutende Chancen für Unternehmen eröffnet, bringt es gleichzeitig auch beträchtliche Risiken mit sich. Die Wirtschaft ist zunehmend auf digitale Plattformen angewiesen – sei es für den E-Commerce, Finanztransaktionen oder Kommunikationszwecke. Das Ausmaß von Datenlecks und Hackerangriffen kann gravierende Auswirkungen haben, sowohl finanziell als auch hinsichtlich des Rufschadens. Beispiele wie der Equifax-Datenverstoß oder der WannaCry-Ransomware-Angriff verdeutlichen die verheerenden Folgen mangelnder Sicherheitsvorkehrungen.

Gängige Angriffsszenarien

Eine breite Palette von Angriffsszenarien bedroht die Integrität von Webanwendungen. Diese reicht von Phishing-Angriffen über Distributed Denial of Service (DDoS) bis hin zu Cross-Site Scripting (XSS). Insbesondere für Webanwendungen gibt es spezifische Angriffstechniken. Das Open Web Application Security Project (OWASP) hat die zehn häufigsten Sicherheitsrisiken in Webanwendungen identifiziert:

- Injection: Hierbei schleusen Angreifer schädlichen Code in Datenbankabfragen ein, um unautorisierten Zugriff zu erlangen.

- Broken Authentication: Schwachstellen in Authentifizierungsmechanismen können Angreifern unbefugten Zugriff auf geschützte Bereiche ermöglichen.

- Sensitive Data Exposure: Unzureichende Schutzmaßnahmen können dazu führen, dass sensible Daten von Angreifern gestohlen werden.

- XML External Entities (XXE): Unsichere Verarbeitung von XML-Daten kann dazu führen, dass Angreifer schädlichen Code ausführen.

- Broken Access Control: Mangelnde Zugriffskontrollen ermöglichen es Angreifern, auf nicht autorisierte Ressourcen zuzugreifen.

- Security Misconfiguration: Fehlkonfigurationen von Sicherheitseinstellungen können Einfallstore für Angreifer darstellen.

- Cross-Site Scripting (XSS): Hierbei injizieren Angreifer schädlichen Code in Webseiten, der dann von anderen Nutzern ausgeführt wird.

- Insecure Deserialization: Unsichere Deserialisierung von Daten kann zur Ausführung von Schadcode führen.

- Using Components with Known Vulnerabilities: Verwendung von Komponenten mit bekannten Schwachstellen erhöht das Risiko von Angriffen.

- Insufficient Logging & Monitoring: Unzureichendes Protokollieren und Überwachen von Aktivitäten erleichtert es Angreifern, unentdeckt zu bleiben.

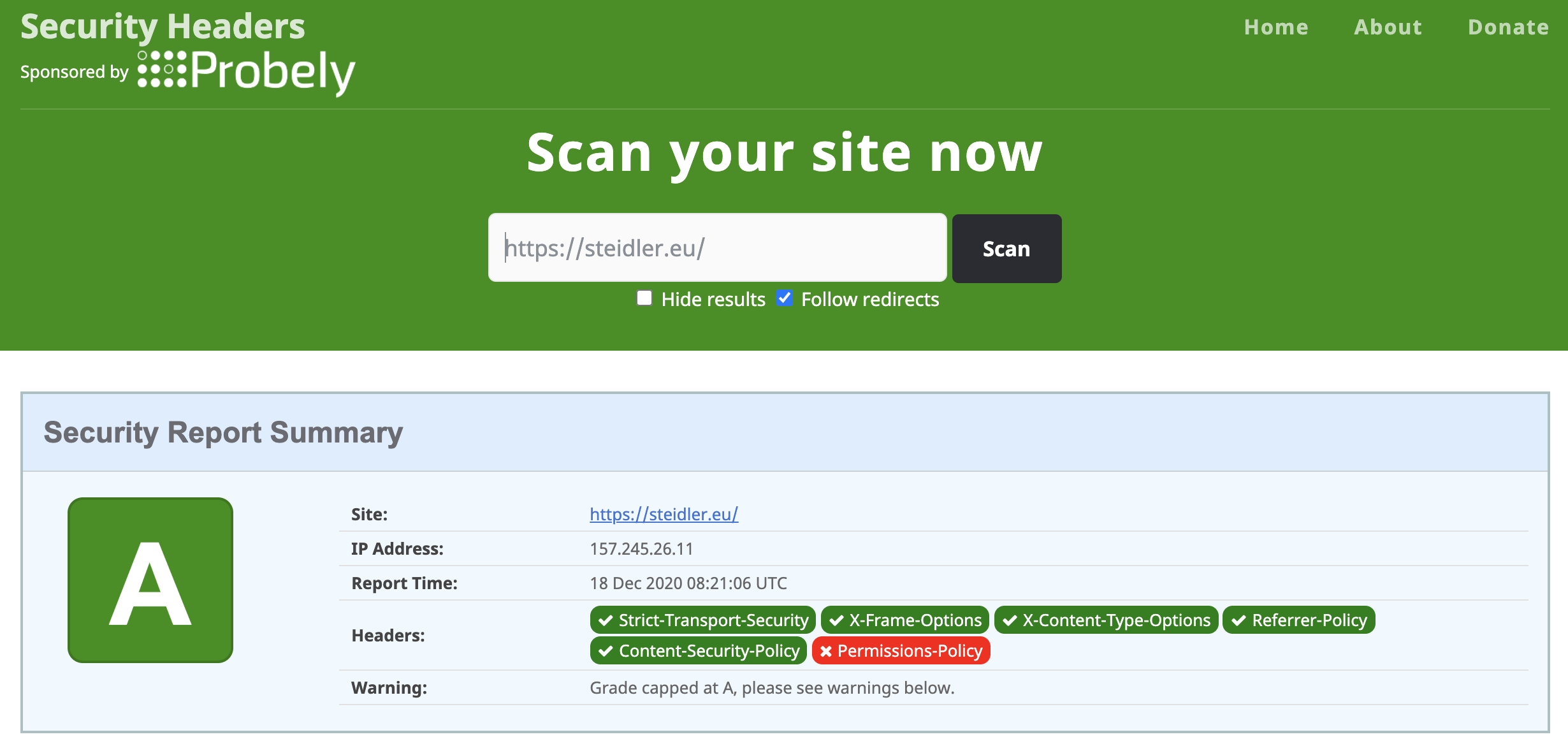

HTTP-Header Security: Ein Schutzschild für Webanwendungen

Was bedeutet HTTP Header Security?

HTTP-Header sind Informationen, die zwischen einem Webbrowser und einem Webserver ausgetauscht werden, um die Kommunikation und den Austausch von Daten zu steuern. HTTP-Header können jedoch auch verwendet werden, um zusätzliche Sicherheitsschichten zu implementieren. Diese Sicherheitsheader können verschiedene Sicherheitsaspekte abdecken, darunter Cross-Site Scripting (XSS), Clickjacking, Content Security Policy (CSP) und mehr.

Liste von wichtigen Security Headers:

- Strict-Transport-Security (HSTS): Erzwingt die Verwendung einer verschlüsselten Verbindung (HTTPS) und schützt vor Man-in-the-Middle-Angriffen.

- X-Content-Type-Options: Verhindert, dass ein Browser MIME-Typen automatisch errät und mögliche Angriffe abwehrt.

- X-Frame-Options: Verhindert Clickjacking-Angriffe, indem es kontrolliert, wie die Seite in einem Frame oder iFrame angezeigt wird.

- Content-Security-Policy (CSP): Definiert, welche Ressourcen auf einer Seite geladen werden dürfen und schützt vor XSS- und Datenlecks.

- X-XSS-Protection: Aktiviert den eingebauten XSS-Filter des Browsers, um Cross-Site Scripting-Angriffe zu blockieren.

- Referrer-Policy: Kontrolliert, wie der Referrer-Header in Anfragen gesendet wird, um private Informationen zu schützen.

- Feature-Policy: Steuert, welche APIs und Funktionen in einem Browser-Context verwendet werden können, um Angriffe einzuschränken.

- Content-Disposition: Steuert, wie bestimmte Dateitypen im Browser angezeigt oder heruntergeladen werden.

- Cross-Origin-Resource-Policy (CORP): Legt fest, welche Quellen auf Ressourcen von einer anderen Domäne zugreifen dürfen.

Setzen von Secure Headers

Das Setzen von Sicherheitsheadern kann je nach Webserver-Plattform unterschiedlich sein. Hier sind Beispiele für die Implementierung von Sicherheitsheadern auf Apache- und Nginx-Webservern:

Beispiel Apache Webserver:

Um beispielsweise HSTS und andere Header auf einem Apache-Webserver zu aktivieren, fügen Sie die folgenden Zeilen in Ihre Konfigurationsdatei (z. B. .htaccess) ein:

Header always set Strict-Transport-Security "max-age=31536000; includeSubDomains; preload"

Header always set X-Content-Type-Options "nosniff"

Header always set X-Frame-Options "SAMEORIGIN"

Header always set Content-Security-Policy "default-src 'self';"

Beispiel Nginx Webserver:

In Ihrer Nginx-Konfigurationsdatei können Sie Sicherheitsheader wie folgt hinzufügen:

add_header Strict-Transport-Security "max-age=31536000; includeSubDomains; preload";

add_header X-Content-Type-Options nosniff;

add_header X-Frame-Options SAMEORIGIN;

add_header Content-Security-Policy "default-src 'self';";

Header können dazu beitragen, bekannte Angriffsvektoren zu reduzieren und sensible Daten zu schützen. Webentwickler sollten die Einführung und richtige Konfiguration von Sicherheitsheadern als essentiellen Bestandteil des Entwicklungsprozesses betrachten, um das Vertrauen der Nutzer in die Sicherheit ihrer Anwendungen zu festigen.

Container Security: Schutz in einer virtualisierten Umgebung

In der modernen Anwendungsentwicklung haben sich Software Container, insbesondere Docker Container, als eine effiziente Methode zur Bereitstellung von Anwendungen erwiesen. Doch trotz ihrer Vorteile erfordern Container eine spezielle Herangehensweise an die Sicherheit. In diesem Artikel beleuchten wir die Welt der Container Security, von der Definition von Software Containern bis zu bewährten Sicherheitsmaßnahmen für Docker Container.

Was sind Software Container?

Software Container sind leichtgewichtige, portable und in sich geschlossene Umgebungen, die alle benötigten Komponenten enthalten, um eine Anwendung auszuführen. Docker Container sind eine der populärsten Umsetzungen dieser Technologie. Sie erlauben das Verpacken von Anwendungen und ihren Abhängigkeiten in eine einheitliche Einheit, die überall ausgeführt werden kann, unabhängig von der zugrunde liegenden Infrastruktur.

Secure Base Images: Das Fundament der Container Security

Die Verwendung sicherer Basisimages ist ein wesentlicher Schritt in der Container Security. Diese Images bilden den Ausgangspunkt für die Erstellung von Containern und sollten regelmäßig aktualisiert und überwacht werden, um sicherheitsrelevante Patches und Updates zu gewährleisten. Vertrauenswürdige Quellen für Basisimages sind von entscheidender Bedeutung, um mögliche Schwachstellen zu minimieren.

Sicherheitsbewusstsein: Best Practices für Docker Container

Minimales Image verwenden: Starten Sie mit einem minimalen Basisimage, um potenzielle Schwachstellen zu reduzieren.

Patching und Updates: Halten Sie Container und Basisimages stets auf dem neuesten Stand, um Sicherheitslücken zu schließen.

Berechtigungen einschränken: Nutzen Sie "least privilege" Prinzipien, um Angriffsflächen zu minimieren und Container auf das Nötigste zu beschränken.

Sichere Konfiguration: Setzen Sie Umgebungsvariablen und Konfigurationen sicher, um sensible Daten zu schützen.

Netzwerksegmentierung: Isolieren Sie Container mithilfe von Netzwerksegmentierung, um unerwünschte Kommunikation zu verhindern.

Kontinuierliche Überwachung: Implementieren Sie Überwachungs- und Logging-Mechanismen, um verdächtige Aktivitäten zu erkennen.

Abhängigkeitsmanagement: Überwachen und aktualisieren Sie regelmäßig Abhängigkeiten, um bekannte Schwachstellen zu vermeiden.

Liste mit Security Maßnahmen:

- Verwendung sicherer Basisimages.

- Regelmäßige Aktualisierung von Containern und Basisimages.

- Begrenzung der Rechte und Berechtigungen.

- Konfigurationsmanagement für sichere Einstellungen.

- Netzwerksegmentierung und Firewalling.

- Implementierung von Überwachung und Logging.

- Sicherheitsbewusstsein und Schulung der Entwickler.

- Abhängigkeitsmanagement und regelmäßige Überprüfung.

Application Security: Schutz von Anwendungen und Bibliotheken

Sichere Softwareprogrammierung

Sichere Softwareprogrammierung ist der Schlüssel zur Vorbeugung von Sicherheitslücken. Entwickler sollten bewährte Praktiken wie Input-Validierung, Escaping von Ausgaben, sichere Speicherzugriffe und Absicherung von Authentifizierung und Autorisierung beachten. Durch das Vermeiden von unsicheren Praktiken können viele potenzielle Schwachstellen von Anfang an vermieden werden.

Statische Codeanalyse: Vorbeugung von Softwareproblemen

Statische Codeanalyse ist ein proaktiver Ansatz zur Identifizierung von Sicherheitslücken und Softwarefehlern während der Entwicklungsphase. "Code Smells" sind Indikatoren für potenzielle Probleme im Code. Durch die Verwendung von Tools zur statischen Codeanalyse können Entwickler frühzeitig auf potenzielle Schwachstellen aufmerksam gemacht werden. Als Beispiel kann hier der Dienst SonarQube genannt werden.

Open Source Library Security: Der Fokus auf Bibliotheken

Open-Source-Bibliotheken sind ein wesentlicher Bestandteil der modernen Softwareentwicklung. Doch unsichere oder veraltete Bibliotheken können eine erhebliche Sicherheitsbedrohung darstellen. Es ist wichtig, regelmäßig zu überprüfen, ob die genutzten Bibliotheken aktuell sind und keine bekannten Sicherheitslücken aufweisen.

CVE Scanner: Einblick in die Open Source Security

CVE (Common Vulnerabilities and Exposures) Scanner sind Tools, die Open-Source-Bibliotheken auf bekannte Sicherheitslücken scannen. Sie ermöglichen es Entwicklern, potenziell gefährliche Bibliotheken zu identifizieren und zu aktualisieren, bevor sie in die Anwendung integriert werden. Hier sind einige gängige CVE Scanner Softwareprodukte:

Snyk: Ein beliebtes Tool zur Erkennung von Schwachstellen in Open-Source-Bibliotheken und Container-Images.

OWASP Dependency-Check: Ein Open-Source-Tool zur Identifizierung von Sicherheitslücken in Abhängigkeiten von Anwendungen.

WhiteSource Bolt: Ein Tool zur Verwaltung von Open-Source-Lizenzen und zur Identifizierung von Sicherheitsproblemen in Bibliotheken.

Sonatype Nexus Lifecycle: Ein Tool zur Identifizierung von Schwachstellen in Open-Source-Komponenten und zur Verwaltung von Abhängigkeiten.

Black Duck: Ein Tool zur Identifizierung und Verfolgung von Sicherheitslücken in Open-Source-Komponenten.

Im Branchen mit kritischer Datenverarbeitung, z.B. im Bankensektor oder Gesundheitswesen, gilt Software in der Regel als Unsicher wenn Sie CVEs mit meiner Risikobewertung >= 7 enthält.

Security Testing: Schutz durch gezielte Prüfungen

Aufdeckung von Schwachstellen

Security Tests dienen dazu, mögliche Schwachstellen und Sicherheitslücken in einer Anwendung zu identifizieren. Diese Tests können manuell oder automatisiert durchgeführt werden und umfassen Aspekte wie Penetrationstests, Sicherheitsüberprüfungen von Codes und Konfigurationen sowie die Bewertung von Authentifizierungs- und Autorisierungsmechanismen.

Beauftragen von Penetrationstests: Externe Expertise nutzen

Penetrationstests oder Pentests sind sicherheitsbezogene Prüfungen, die von externen Sicherheitsexperten durchgeführt werden. Diese Experten versuchen, Schwachstellen in Anwendungen zu identifizieren, indem sie versuchen, in das System einzudringen und Angriffe zu simulieren. Pentests können ein tiefes Verständnis für die tatsächlichen Sicherheitslücken bieten und helfen, diese zu schließen.

Security Testing Tools: Automatisierte Unterstützung

Security Testing Tools erleichtern die Identifizierung von Schwachstellen durch automatisierte Tests. Diese Tools sind in der Lage, gängige Angriffsmuster zu erkennen und auf potenzielle Sicherheitslücken hinzuweisen. Sie können bei der Identifizierung von Schwachstellen in der Codebasis, in Netzwerken und in Webanwendungen hilfreich sein.

OWASP Zap (Zed Attack Proxy): Dieses Open-Source-Tool bietet automatisierte Sicherheitstests für Webanwendungen. Es unterstützt sowohl manuelle als auch automatisierte Tests und kann Schwachstellen wie SQL-Injection, Cross-Site Scripting und mehr aufdecken.

Burp Suite: Diese umfassende Sicherheitslösung enthält Tools für das Web Application Testing und Netzwerksicherheit. Sie umfasst Scanner für Schwachstellen, Proxy- und Spider-Funktionen sowie eine aktive Prüfung der Anwendungssicherheit.

Weiterführende Aspekte: Einblick in vielfältige Themen

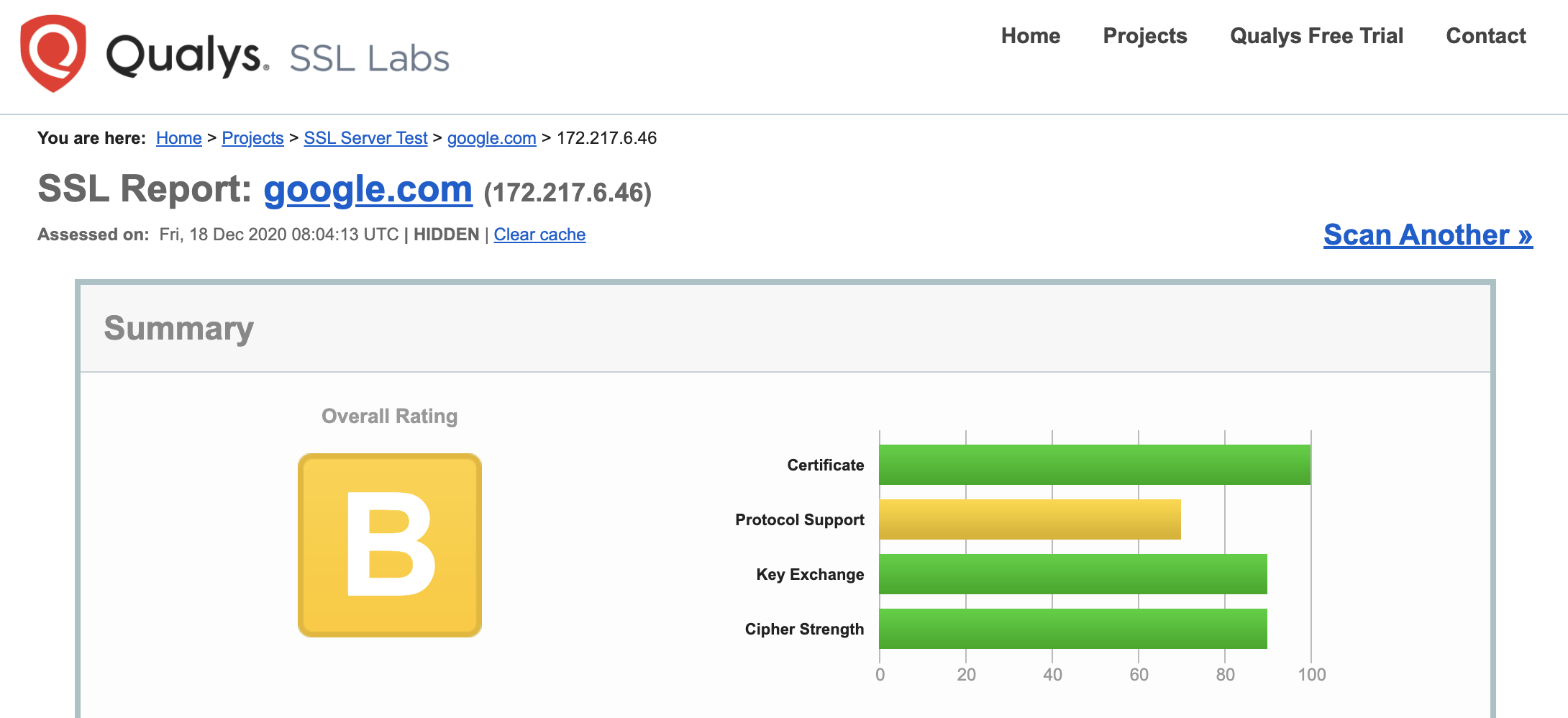

SSL-Sicherheit: Schutz der Kommunikation

Secure Sockets Layer (SSL) oder Transport Layer Security (TLS) ist ein Verschlüsselungsprotokoll, das die Sicherheit der Datenkommunikation über das Internet gewährleistet. Durch die Verschlüsselung der Übertragung von Daten zwischen Servern und Clients werden potenzielle Abhörangriffe minimiert.

Hardware Security: Absicherung von Hardware

Hardware Security befasst sich mit der Absicherung von physischen Geräten und Komponenten vor Manipulation und unbefugtem Zugriff. Die Sicherheit von Hardware ist von großer Bedeutung, um sicherzustellen, dass Geräte und Infrastrukturen nicht kompromittiert werden.

Hardware Security Module (HSM): Schutz kryptografischer Schlüssel

HSMs sind spezialisierte Hardwaregeräte, die kryptografische Schlüssel sicher speichern und verwalten. Sie bieten einen hohen Grad an Sicherheit für kritische Schlüssel, indem sie sie vor physischem Zugriff und Diebstahl schützen.

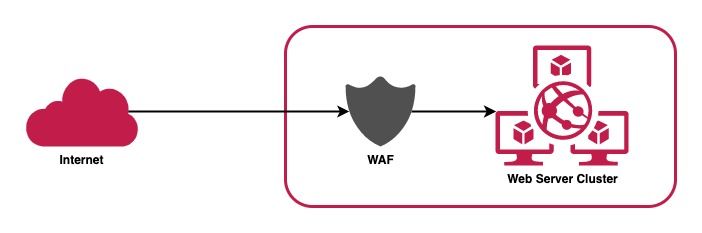

Web Application Firewall (WAF): Schutz von Webanwendungen

Eine Web Application Firewall (WAF) ist eine Sicherheitslösung, die den Datenverkehr zwischen Benutzern und Webanwendungen überwacht und schützt. Sie erkennt und blockiert Angriffe wie SQL-Injection, Cross-Site Scripting (XSS) und andere bösartige Aktivitäten.

Risikobewertung und Risikomatrix: Kritische Analysen

Die Risikobewertung ist ein wichtiger Schritt, um potenzielle Sicherheitsrisiken zu identifizieren und zu quantifizieren. Eine Risikomatrix hilft dabei, Risiken anhand ihrer Wahrscheinlichkeit und ihres möglichen Schadens zu bewerten. Dies ermöglicht es Unternehmen, fundierte Entscheidungen über Sicherheitsmaßnahmen zu treffen.

Sicherheit als intrinsischer Bestandteil der Webentwicklung

In Anbetracht der breiten Palette von Bedrohungen ist die Integration von Sicherheitsmaßnahmen in den gesamten Entwicklungsprozess von Webanwendungen unabdingbar. Unternehmen müssen das Bewusstsein für potenzielle Risiken schärfen und ihre Teams in bewährten Sicherheitspraktiken schulen. Regelmäßige Überwachung, Aktualisierung und Pflege von Anwendungen sind genauso entscheidend wie die Zusammenarbeit mit Sicherheitsexperten. Letztendlich erfordert sichere Webentwicklung eine proaktive Haltung, um die Integrität der digitalen Landschaft zu schützen.

Quellen:

- https://owasp.org/www-project-top-ten/

- https://cheatsheetseries.owasp.org/cheatsheets/Docker_Security_Cheat_Sheet.html

- https://securityheaders.com/

- https://www.sonarsource.com/products/sonarqube/

- https://www.zaproxy.org/

- https://portswigger.net/burp

- https://www.ssllabs.com/ssltest/

- https://owaspsamm.org/